当前,很多单位处于网络安全和局域网管理的需要,通常都组建了WindowsAD域控制器。但是,对于公司局域网重要的文件服务器,尤其是共享文件服务器,即便是组建了域控制器的情况下,也依然无法有效保护文件服务器共享文件的安全,比如如何让局域网用户查看共享文件而禁止复制共享文件、如何实现允许打开共享文件但禁止另存为本地磁盘、如何只让修改共享文件而禁止删除共享文件等。如果不能有效设置共享文件的上述访问权限,则当用户访问共享文件时很容易将共享文件存储在自己的电脑。

因此,一方面我们需要组建Windows域控制器,另一方方面也需要部署专门的局域网共享文件管理软件——大势至共享文件管理系统(下载地址://www.grabsun.com/gongxiangwenjianshenji.html),通过在文件服务器上部署大势至局域网共享文件管理系统,可以有效设置服务器共享文件访问权限,防止读取共享文件的同时拷贝共享文件、防止有共享文件修改权限时删除共享文件、防止打开共享文件后另存为本地磁盘或打印共享文件,从而保护了共享文件的安全。如下图所示:

本系列将介绍在windows server 2012 下AD的详细部署文档,首先我们需要做以下准备工作:

1、导入五台备用的虚拟机,具体教程参考 //blog.csdn.net/ronsarah/article/details/9289257

2、准备好虚拟机后,计算机名分别命名如下:DNS、Florence、Firenze、Berlin、Perth。

一般情况下,域中有三种计算机,一种是域控制器,域控制器上存储着 Active Directory;一种是成员服务器,负责提供邮件,数据库,DHCP等服务;还有一种是工作站,是用户使用的客户机。我们准备搭建一个基本的域环境,拓扑如下图所示,

Florence是域控制器,Berlin 是成员服务器,Perth 是工作站。

部署一个域大致要做下列工作:

1DNS 前期准备

2 创建域控制器

3 创建计算机账号

4 创建用户账号

一 DNS前期准备

DNS 服务器对域来说是不可或缺的,一方面,域中的计算机使用 DNS 域名,DNS需要为域中的计算机提供域名解析服务;另外一个重要的原因是域中的计算 机需要利用 DNS 提供的 SRV记录来定位域控制器,因此我们在创建域之前需 要先做好 DNS 的准备工作。那么究竟由哪台计算机来负责做 DNS 服务器呢?一般工程师有两种选择,要么使用域控制器来做 DNS 服务器,要么使用一台单独的 DNS 服务器。这里使用一台独立的计算机来充当 DNS服务器,这台 DNS 服务器不但为域提供解析服务,也为公司其他的业务提供 DNS 解析支持, 大家可以根据具体的网络环境来选择 DNS服务器。

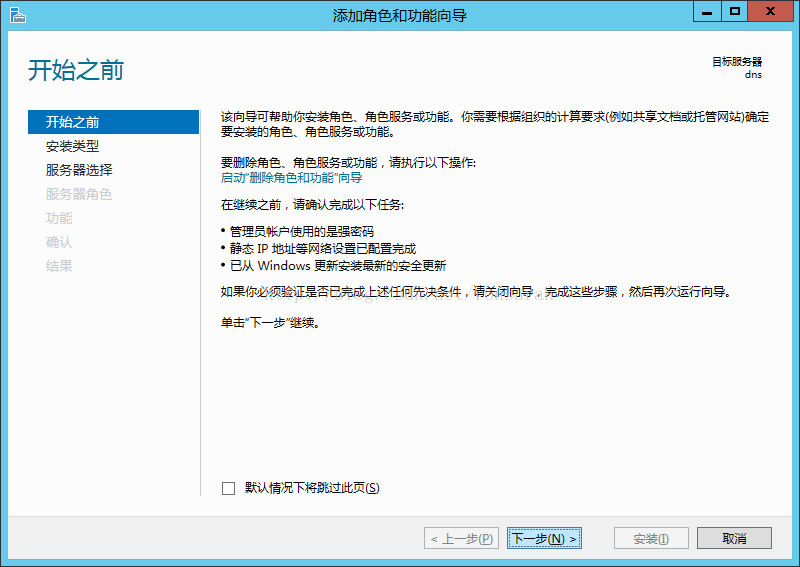

1、添加“DNS服务器”角色,如下图所示:

至此,DNS角色添加成功后,重启计算机。

2、创建区域并允许动态更新

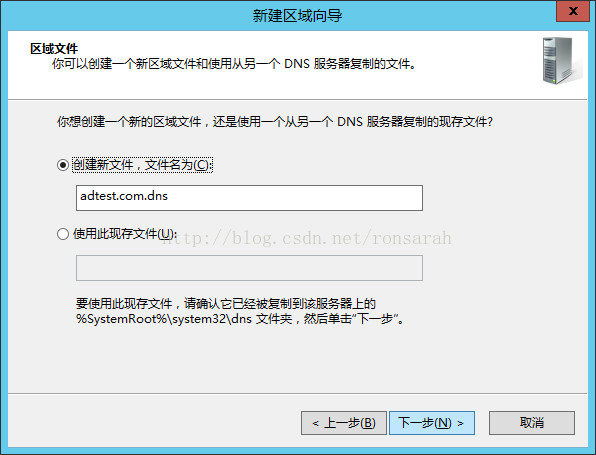

首先我们要在 DNS 服务器上创建出一个区域,区域的名称和域名相同,域内计 算机的 DNS记录都创建在这个区域中。我们在DNS服务器上打开DNS管理器, 如下图所示,右键单击正向查找区域,选择新建一个区域,出现新建区域向导后, 点击下一步继续。

3、检查NS和SOA记录

区域创建完成后,一定要检查一下区域的 NS 记录和 SOA 记录。NS 记录描述了有多少个 DNS 服务器可以解析这个区域,SOA记录描述了哪个 DNS 服务器是区域 的主服务器。如果 NS 记录和 SOA 记录出错,域的创建过程中就无法向 DNS区域中写入应有的记录。打开 DNS 管理器,在adtest.com区域中检查 ns 记录,如下图所示,我们发现 ns记录不是一个有效的完全合格 域名,我们需要对它进行修改。

至此,DNS 准备工作完成,我们接下来可以部署域了。

二 创建域控制器

上一篇我们进行了DNS配置,有了 DNS的支持,我们现在可以开始创建域控制器了,域控制器是域中的台服务器,域控制器上存储着 ActiveDirectory,可以说,域控制器就是域的灵魂。我们准备在 Florence 上创建域控制器,首先检查 Florence 网卡的TCP /IP 属性,注意,Florence 应该使用 192.168.11.1 作为自己的 DNS 服务器。 因为我们刚刚在192.168.11.1 上创建了 adtest.com 区域。

1、添加“AD域服务”角色

首先,我们需要添加域服务角色,此过程类似于“DNS服务”角色添加,这里不再重复讲,

如有需要,请参照 //blog.csdn.net/ronsarah/article/details/9423759

2、添加新域(提升域控制器)

添加好域服务角色后,打开服务器管理器,会看右上角一栏中的旗帜图标下有一个黄色的警告,点击后会弹出如下图所示,

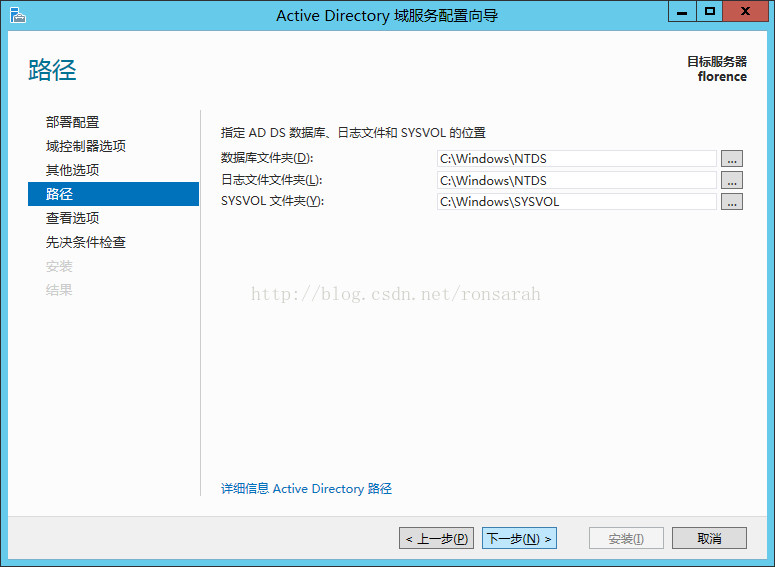

然后点击“将此服务器提升为域控制器”,打开域服务配置向导,如下图所示,我们选择“添加新林”,这个选项是什么意思呢?我们虽然只是简单地创建了一个域,但其实从逻辑上讲是创建了一个域林。因为域一定要隶属于域树,域树一定要隶属于域林。因为我们实际上是创建了一个域林,虽然这个域林内只有一棵域树,域树内只有一个树根。输入域名:adtest.com。

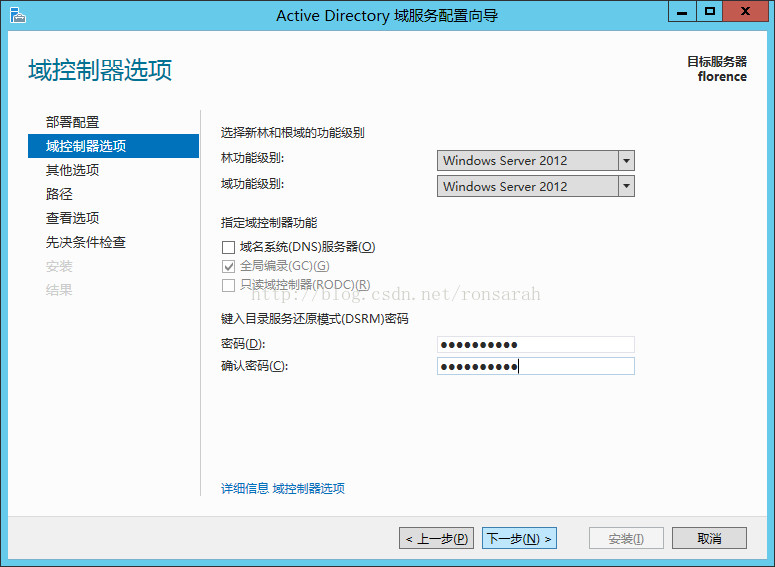

去掉“DNS服务器”的勾选项,输入还原模式密码(此密码在本系列后续中的‘恢复域控制器’会用到),

安装完,重启 Florence 后我们发现已经可以用域管理员的身份登录了,adtest.com 域 已经被成功创建了。

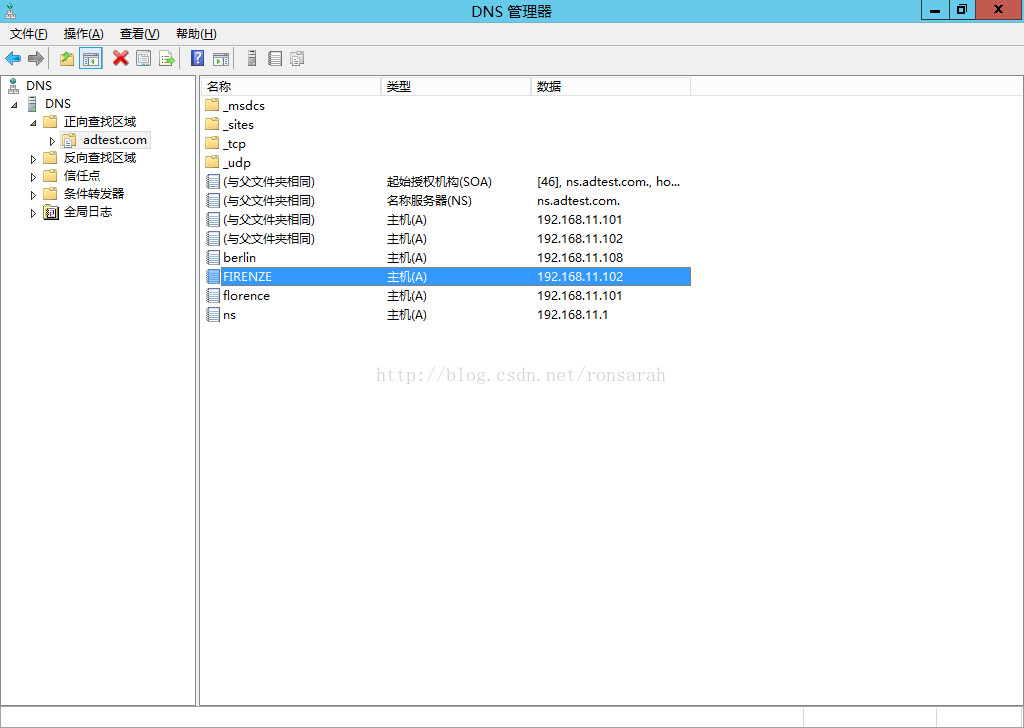

检查DNS服务器,我们发现DNS区域中已经自动创建了很多记录,这些记录的作用以后我们再来分析,现在大家只要注意检查一下创建域时有没有把这些记录创建出来,如果没有那就有问题了。

至此,我们完成了域控制器的创建,adtest.com 域诞生了!

1、加入域

创建计算机账号就是把成员服务器和用户使用的客户机加入域,这些计算机加入域时会在 Active Directory 中创建计算机账号。

以 Berlin 为例为大家介绍如何把计算机加入域,首先要确保 Berlin 已经使用了192.168.11.1 作为自己的 DNS服务器,否则 Berlin 无法利用 DNS 定位域控制器。

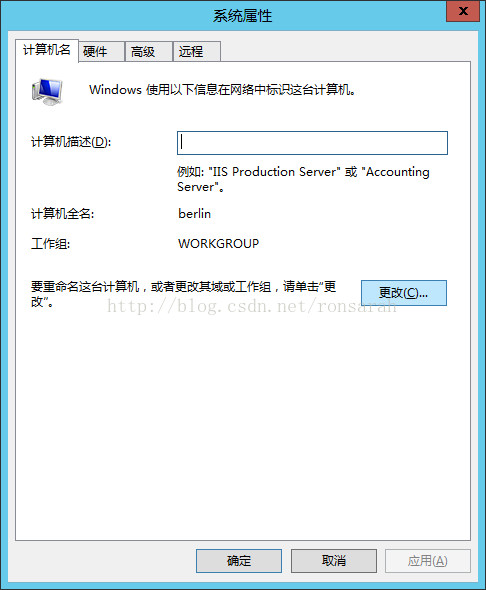

右键点击“计算机”,打开‘属性’对话框,再点击“更改”,

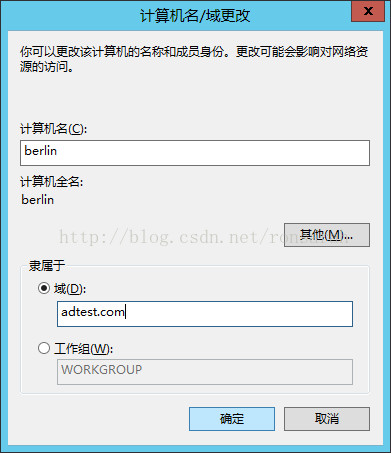

选择隶属于“域”,输入要加入的域名:adtest.com。

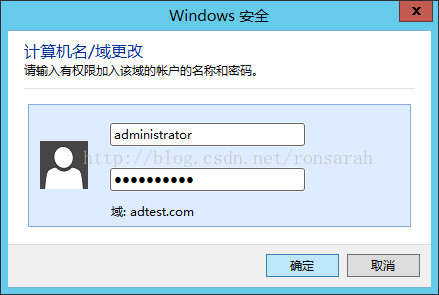

点击“确定”后,会弹出输入域管理员凭证的对话框,

点击“确定”,提示“欢迎加入域”,然后按提示重启计算机。

这时在域控制器 Florence 上打开 Active Direc tory 用户和计算机,如下图所示,我们发现 Berlin的计算机账号已经被创建出 来了。

至此,计算机加入域已成功!

2、创建用户账号

计算机加入域后,我们需要为企业内的员工在 Active Directory 中创建关 联的用户账号。首先我们应该在 ActiveDirectory 中利用组织单位展示出企业的管理架构,如下图所示,我们为大家演示一下如何创建一个组织单位。打开Active Directory 用户和计算机,选择新建组织单位。

点击“确定”,完成组织单位的创建,接着在该组织单位下创建用户,

输入帐号和姓名,

输入密码(密码有一定的复杂度:由字母、数字、符号三种字符组成并超过八位数),

并在下面选择“密码永不过期”,这步很重要,

完成用户添加,如下图所示,

目前为止,我们已经创建了一个域,也在域中创建了计算机账号和用户账号。我们在下篇博文中将介绍域用户权限分配问题。

上篇博文中我们已经为张建国创建了用户账号,这次我们来看看如何利用这个用户账号来实现资源分配的目标。

我们现在做个简单的实验,要把成员服务器 Berlin 上一个共享文件夹的读权限分配给公司的员工张建国。

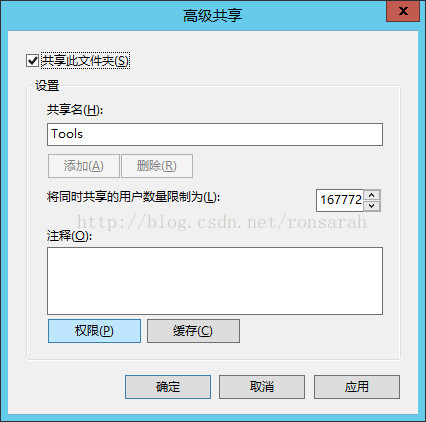

如下图所示,我们在成员服务器 Berlin 上右键点击文件夹 Tools,选择“属性-共享-高级共享”,准备把 Tools文件夹共享出来。

勾选“共享此文件夹”,然后点击“权限”,

Tools 文件夹的默认共享权限是Everyone 组只读,我们删除默认的权限设置,点击添加按钮,准备把文件夹的读权限授予张建国。

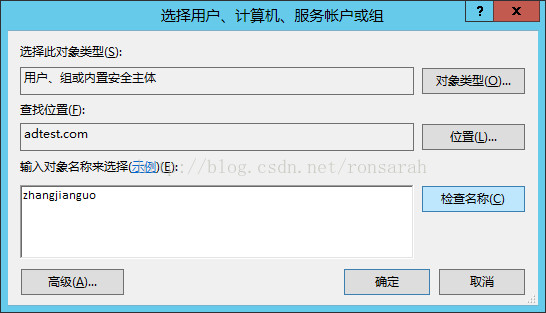

如下图所示,我们选择 adtest.com域中的张建国作为权限的授予载体,这时我们要理解域的共享用户账号的含义,在域控制器上为张建国创建了用户账号后,成员服务器分配资源时就可以使用这些用户账号了。

为用户张建国赋予读权限,点击“确定”完成权限分配。

我们先用域管理员登录Perth(已加入域)服务器上,访问一下 Berlin 上的 Tools共享文件夹,如下图所示,域管理员没有访问共享文件夹的权限。这个结果和我们的权限分配是一致的,我们只把共享文件夹的权限授予了张建国。

我们再在 Perth 上以张建国的身份登录,如下图所示,

张建国访问 Berlin 上的共享文件夹 Tools,如下图所示,张建国顺利地访问到了目标资源,我们的资源分配达到了预期的效果。

至此,权限分配已完成!

总结:

做完这个实验后,我们应该想一下,为什么张建国在访问共享文件夹时没有被要求身份验证呢?这是个关键问题,因为当张建国登录时,输入的用户名和口令将送到域控制器请求验证,域控制器如果认可了张建国输入的用户名和口令,域控制器将为张建国发放一个电子令牌,令牌中描述了张建国隶属于哪些组等信息,令牌就相当于张建国的电子身份证。当张建国访问Berlin上的共享文件夹时,Berlin的守护进程会检查访问者的令牌,然后和被访问资源的访问控制列表进行比较。如果发现两者吻合,例如本例中Berlin上的共享文件夹允许域中的张建国访问,而访问者的令牌又证明了自己就是域中的张建国,那么访问者就可以透明访问资源,无需进行其他形式的身份验证。

在前篇博文中,我们介绍了用户资源的权限分配,用户只要在登录时输入一次口令,就能访问基于该域所分配给他的所有资源。

但是我们需要考虑一个问题:万一域控制器坏了怎么办?!如果这个域控制器损坏了,那用户登录时可就无法获得令牌了,没有了这个令牌,用户就不能访问域中的资源,那么整个域的资源分配趋于崩溃。

那我们应该如何预防这种灾难性的后果呢?我们可以考虑对活动目录进行备份以及部署额外域控制器,本篇博文我们先看如何利用对Active Directory 的备份来实现域控制器的灾难重建。 如果只有一个域控制器,那么我们可以利用Windows 自带的备份工具对 Active directory 进行完全备份,这样万一这个域控制器有个三长两短,备份可以帮助我们从困境中解脱出来。

备份域控制器:

1、在Florence上的服务器管理器中添加“WindowsServerBackup”功能

此步骤与“添加角色”类似,此外不再重复,如有需要请参考 //blog.csdn.net/ronsarah/article/details/9423759

2、利用Windows ServerBackup,进行系统状态的备份

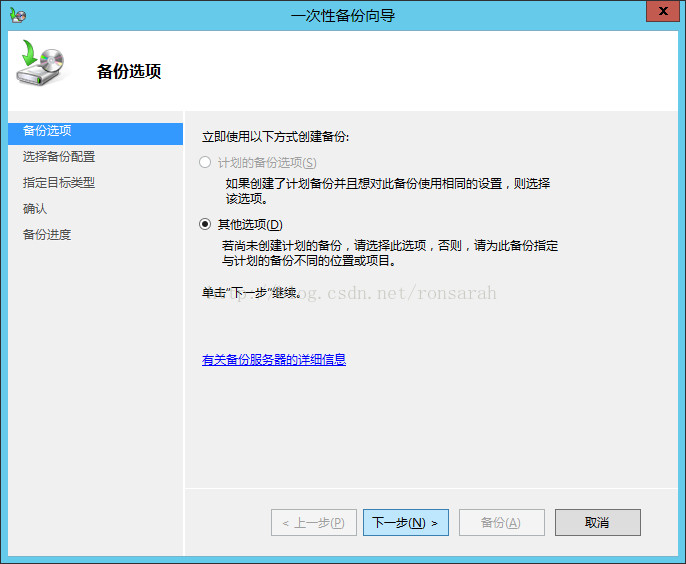

打开Windows Server Backup,右键点击“本地备份”,选择“一次性备份”,如下图所示:

选择“添加项目”,

选择“系统状态”,

选择“远程共享文件夹”,备份较好放在别的计算机磁盘上,

指定远程文件夹路径,这里放在 Berlin 的共享文件夹“ADBackup”上,

点击“备份”,

开始备份,总容量7G多,大概需要10~20分钟时间,请稍等...

备份完成!

备份完成后,我们假设域控制器 Florence 发生了物理故障,现在我们用另外一台计算机来接替Florence。我们把这台新计算机也命名为 Florence,IP 设置和原域控制器也保持一致,尤其是一定要把 DNS指向为adtest.com 提供解析支持的那个 DNS 服务器,在此例中就是192.168.11.1。

还原域控制器:

在新的计算机中,首先我们需要添加“ActiveDirectory域服务”角色,然后通过提升域控制器来创建一个新的域控制器,同样命名为adtest.com。此步骤请参考 //blog.csdn.net/ronsarah/article/details/9446747

现在我们可能会问,不是要从备份里面还原域控制器吗?为什么还要创建一个新的同名的域控制器呢?针对以上问题,我们做过试验,结果实验证明如果这台计算机还不是域控制器的话,我们是无法进入“目录服务修复模式”的,因为在windowsserver2012中,还原域控制器的操作无法在系统正常启动模式下进行,只能进入“目录服务修复模式”才可进行还原。另外,在还原时,需要有一个已有同名的域控制器,还原的过程其实就是把备份中域控制器的配置信息覆盖到现有同名的域控制器上,从而做到还原后信息一致。

下面,我们来介绍具体还原的步骤,如下图所示:

重启计算机,按F8进入高级启动选项,选择“目录服务修复模式”,

进入还原模式登陆界面,

注:在登录界面下不能选择域管理员帐号,必须用本地的管理员帐号登录,并且密码是该计算机的域控制器的还原密码(在创建域控制器的时候设置的)。

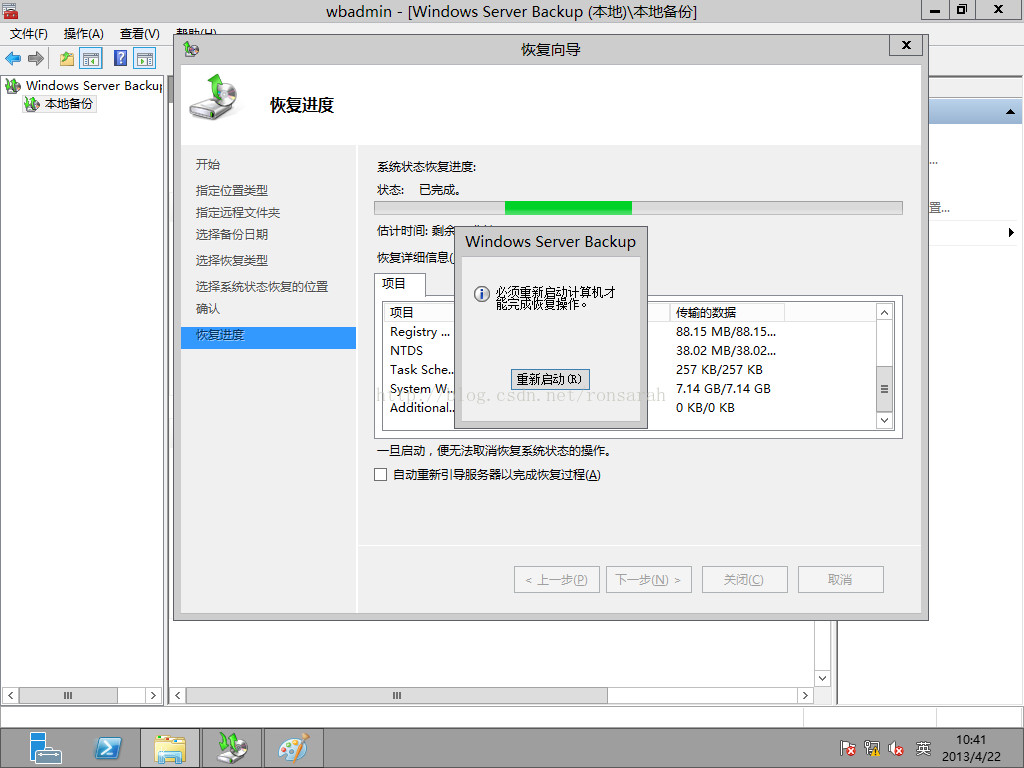

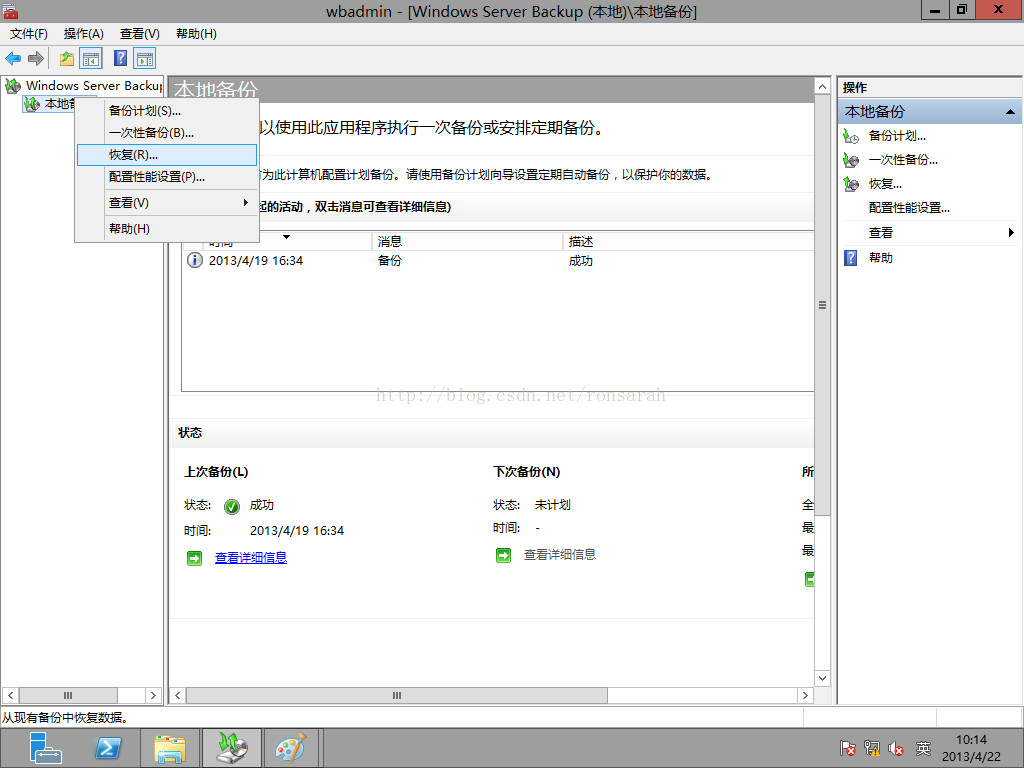

进入还原模式后,打开windows server backup,右键点击本地备份,选择“恢复...”,如下图:

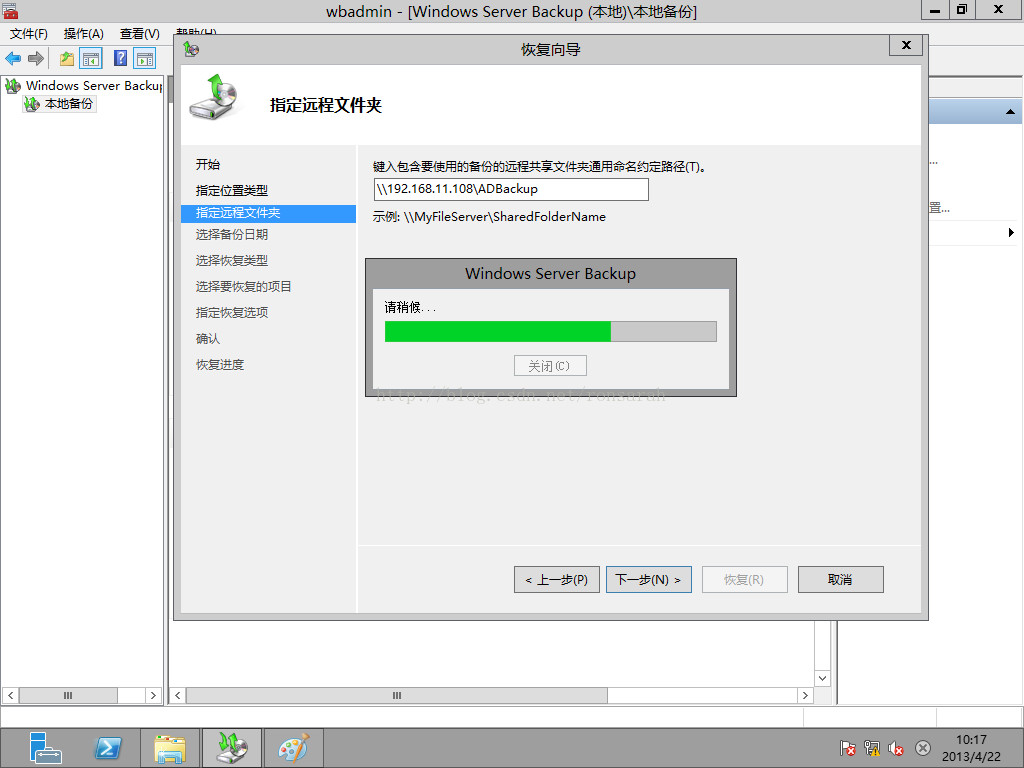

指定备份时存放的路径,

选择恢复到某个备份的时间,

点击“恢复”,开始还原,过程将持续10~20分钟,请稍等...

重新启动时,在正常模式下启动计算机,并选择域管理员帐员登录,登录后出现以下界面,表明恢复已经成功!

至此,Active Directory 恢复完成!

下篇博文我们将介绍通过部署额外域控制器来解决Active Directory 的容错和性能问题。

上篇博文中我们提出使用对AD 数据备份的方法来进行域控制器的灾难重建,但是这种方式还是有缺陷,如果域中只有一台域控制器,一旦出现物理故障,我们即使可以从备份还原AD,也要付出停机等待的代价,这也就意味着公司的业务将出现停滞。

本文我们将介绍利用部署额外控制器来解决以上问题。

部署额外域控制器,指的是在域中部署第二个甚至更多的域控制器,每个域控制器都拥有一个Active Directory 数据库。

使用额外域控制器的好处很多,首先是避免了域控制器损坏所造成的业务停滞,如果一个域控制器损坏了,只要域内其他的域控制器有一个是工作正常的,域用户就可以继续完成用户登录,访问网络资源等一系列工作,基于域的资源分配不会因此停滞。

其次,使用额外域控制器还可以起到负载平衡的作用。

下面我们准备一台计算机名为 Firenze 来承担额外域控制器的角色,拓扑如下图所示,DNS服务器仍然是由一台单独的计算机192.16 8.11.1 来承担。

首先我们要在Firenze上设置TCP/IP的属性,如下图所示,我们要确保Firenze使用的DNS 服务器是正确的,因为Firenze要依靠DNS服务器来定位域控制器。Firenze不用先加入域,Firenze是工作组内的一台独立计算机也是可以的。

1、我们需要在Firenze上添加“域服务”角色,具体步骤请参照 //blog.csdn.net/ronsarah/article/details/9423759

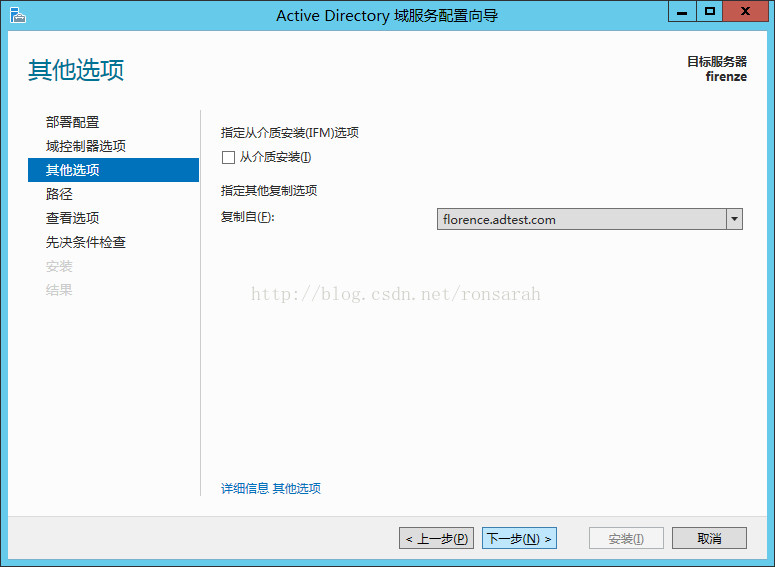

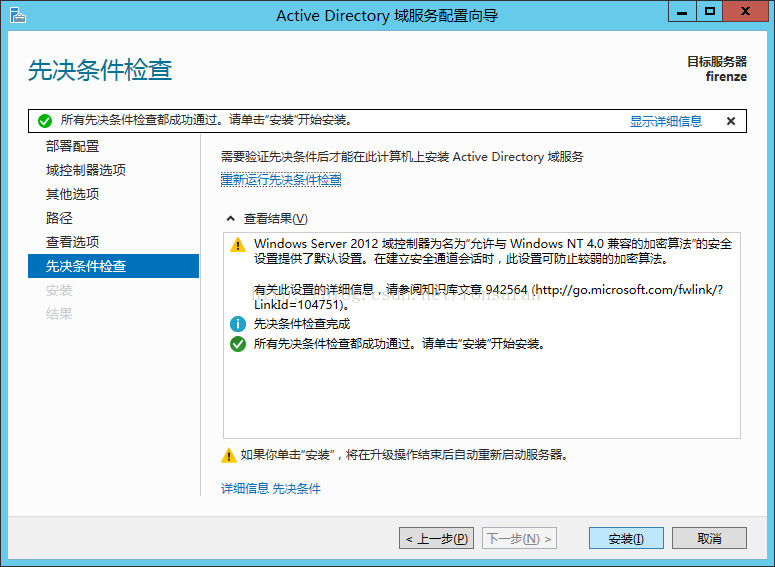

2、提升域控制器,步骤如下图,

选择“将域控制器添加到现有域”,选择现有域为:adtest.com,并提供域管理员凭证,

输入此额外域控制器的还原密码,

选择复制自台域控制器:“florence.adtest.com”,

Firenze 部署完毕后,我们打开 Firenze 上的 Active Directory 用户和计算机, 如下图所示,我们可以看到Firenze 已经把 Florence 的 Active Directory 内容复制了过来。

检查 DNS 服务器,可以看到 DNS 中已经有了 Firneze 的 SRV 记录。

至此,部署Firenze作为额外域控制器成功完成。

总结:

域中如果有多个域控制器,那么每个域控制器上都拥有ActiveDirectory数据库,而且域控制器上的ActiveDirectory内容是动态同步的,也就是说,任何一个域控制器修改了ActiveDirectory,其他的域控制器都要把这个修改作用到自己的Active Directory上,这样才能保证ActiveDirectory数据的完整性和性。否则如果每个域控制器的ActiveDirectory内容不一致,域控制器的权威性就要受到质疑了。

上篇博文中我们介绍了部署额外域控制器,也了解到域内所有的域控制器都有一个内容相同的ActiveDirectory,而且 Active Directory 的内容是动态平衡的,也就是说任何一个域控制器修改了 ActiveDirectory,其他的域控制器都会把这个 Active Directory 的变化复制过去。

今天我们要考虑这么一个问题,如果域中有多个域控制器,但他们所拥有的Active Directory 内容不一致,那么应该以哪个域控制器的 Active Directory内容为准?可能我们会疑惑,怎么会出现这种情况呢?其实假如有个域控制器由于更换硬件导致有几天时间没有在线,而其他的域控制器在这段时间对Active Directory 进行了修改,那么当这个域控制器重新上线时就会出现我们所提到的这种情形。

当域控制器们发现彼此的Active Directory 的内容不一致,他们就需要分析一下 Active Directory的优先级,从而决定以哪个域控制器的 Active Directory 内容为准。Active Directory的优先级比较主要考虑三方面因素,分别是:

1、版本号:版本号指的是 ActiveDirectory 对象的修改次数,版本号高者优先。例如域中有两个域控制器 A 和 B,A 域控制器上的用户administrator 口令被修改了 4 次,较后被改为 12345;B 域控制器上的用户 administrator口令被修改了 5次,较后被改为 123456。那么 A 和 B发现他们的 Active Directory 中 administrator 口令不一致,这时 A 和 B会分析版本号,发现版本号分别是 4 和 5,这时 A就会把 B 的 ActiveDirectory内容复制到本机的 Active Direcotry中。 经过这么一轮复制后,A 和 B 的 ActiveDirectory 内容就达到了新的平衡,他 们 Active Directory中所有对象的版本号也都完全一致了。

2、时间:如果 A 和 B 两个域控制器都是对 administrator 口令修改了 4 次,那么版本号就是相同的。这种情况下两个域控制器就要比较时间因素,看哪个域控制器完成修改的时间靠后,时间靠后者优先。这里我们顺便提及一下,ActiveDirectory 中时间是个非常重要的因素,域内计算机的时间误差不能超过 5 分钟,而且ActiveDirectory 还有一个墓碑时间的限制,这些我们以后再详细加以说明。

3、GUID:如果 A 和 B 两个域控制器的版本号和时间都完全一致,这时就要比较两个域控制器的 GUID了,显然这完全是个随机的结果。一般情况下时间完全相同的非常罕见,因此 GUID 这个因素只是一个备选方案。

下面我们引入一个具体的例子让大家加深理解。

1、域中有两个域控制器Florence 和 Firenze。

2、域中有一个用户张建国,我们在 Firenze上对 Active Directory 已经进行了备份。

3、我们在Florence 上不小心把张建国误删除了,显然 Firenze 会很快把 Active Directory 中的张建国也删除,以便和Florence 的 Active Directory 保持一致。

那么我们应该怎么做才能把张建国给恢复回来呢?

可能我们会想到利用Firenze 上的 Active Directory 备份来解决这个问题,既然备份中有张建国,那么把备份还原回来不就 OK了吗?这个问题没这么简单,如果域中只有一个域控制器,那么用备份还原是成立的。但现在域中有两个域控制器,我们就要好好考虑一下了。

发现问题:Firenze 从备份还原后,Active Directory中已经拥有了张建国的用户账号,但 Firenze 会和 Florence 比较 Active Directory内容,并且Florence的版本号要高,所以Firenze 认为 Florence 的 Active Directory比自己的优先级高,因此 Firenze 会把 Florence 的 Active Directory 复制过来,这样一来,刚被还原的张建国肯定会被重新删除掉!

解决思路:在 Firenze 从备份还原 Active Directory之后,我们可以利用一个工具NTDSUTIL.EXE来修改ActiveDirectory对象的版本号,让Firenze的版本号大于Florence的版本号,这样我们就可以利用达到目的了。这种还原方式我们称为授权还原,下面我们通过一个实例为大家演示一下具体过程。

现在的场景是Firenze 已经对 Active Directory进行了备份,备份中包含了域用户张建国。在备份之后我们误删除了张建国,现在我们在 Firenze 上开始利用备份进行主要还原。首先在Firenze 上重启计算机,BIOS 自检后按下 F8, 如下图所示,选择进入目录服务还原模式。目录服务还原模式可以把 ActiveDirectory 挂起,适合我们从备份还原 Active Directory。

在以下界面中,勾选“授权还原”,

点击“恢复”,过程需要10-20分钟,请稍等...

如下图所示,还原结束后,千万别选择重启计算机,我们还没有修改Active Directory的版本号呢,保持以下界面,打开命令提示符窗口。

在命令提示符中,运行了 NTDSUTIL,再运行 Authoritative restore 来修改 AD 对象的版本号。

我们可以简单地运行 restore database,这样整个 AD 内所有对象的版本号都将加到较大,版本号加到较大是什么含义呢?微软规定,AD 对象的版本号每天较多可以增加10万。在本例中我们不需要把AD中所有对象的版本号都增加到较大,只要修改张建国的版本号就可以了。因此我们可以使用Restore Object 命令只针对张建国的版本号进行修改,那如何在AD中表示张建国呢?按照目录对象的命名规范,张建国隶属于ADTEST.COM域中的人事部组织单位,那我们描述张建国就应该使用“cn=张建国,ou=人事部,dc=adtest,dc=com”。如下图所示,我们输入修改指令后观察一下运行的效果。

运行完命令后,系统询问是否执行授权还原,我们选择“是”。

如下图所示,授权还原成功完成,用quit 命令退出 NTDSUTIL。

重启计算机,正常启动,以域管理员登录,提示如下,

打开Active Directory用户和计算机,如下图所示,Firenze的AD 中已经重新拥有了用户张建国,修改版本号成功了。

很多朋友会很自然地想到利用Firenze 上的 Active Directory 备份来解决这个 问题,既然备份中有张建国,那么把备份还原回来不就 OK了吗?这个问题没这 么简单,如果域中只有一个域控制器,那么用备份还原是成立的。但现在域中有两个域控制器,我们就要好好考虑一下了。Firenze 从备份还原后,Florence

和 Firenze 的Active Directory 内容就不一样了,那么 Florence 和 Firenze 的 Active Directory哪个优先级更高呢?哦,不对,似乎是 Florence 的版本 号更高一些!那我们就可以从理论上得出结论,Firenze从备份还原之后,Acti ve Directory 中已经拥有了张建国的用户账号,但 Firenze 和 Florence 比较 了Active Directory 之后,Firenze 认为 Florence 的 Active Directory 比自己的优先级高,因此 Firenze 会把 Florence 的 Active Directory 复制过来,这样一来,刚被还原的张建国肯定会被重新删除掉!

难道我们对此就无能为力了吗?不是的,在Firenze 从备份还原 Active Direc tory 之后,我们可以利用一个工具NTDSUTIL.EXE 来修改 ActiveDirect ory 对象的版本号,让Firenze的版本号大于Florence的版本号,这样我们就可以利用游戏规则顺利地达到目的了。这种还原方式我们称为授权还原,下面我们通过一个实例为大家演示一下具体过程。

现在的场景是Firenze 已经对 Active Directory 进行了备份,备份中包含了域用户张建国。在备份之后我们误删除了张建国,现在我们在 Firenze 上开始利 用备份进行主要还原。首先在 Firenze上重启计算机,BIOS 自检后按下 F8, 如下图所示,选择进入目录服务还原模式。目录服务还原模式可以把 Active Directory 挂起,适合我们从备份还原 Active Directory。