010-82825512,010-82825051

技术热线:010-82825062

公司总机:010-62656060

400专线:4007-06-05-04

973273684 / 1037738460 / 943876988 / 947876927

技术支持 (QQ):

3680085785 / 495042390

3月,由于Conti勒索软件在俄乌冲突选择站队俄罗斯,引发一名乌克兰安全研究人员的愤怒,开始疯狂地公开泄露Conti内部数据。据分析,泄露数据包括Conti勒索软件代码、TrickBot木马代码、Conti培训材料、Conti/TrickBot内部交流的各种攻击技巧等,已然是一个小型网络武器库。

据分析,泄露数据包括Conti勒索软件代码、TrickBot木马代码、Conti培训材料、Conti/TrickBot内部交流的各种攻击技巧等,已然是一个小型网络武器库;

这些泄露数据可谓双刃剑,安全研究人员可以了解Conti的策略、代码开发、货币化方式、潜在成员身份等信息,采取更可靠的防御手段;恶意软件开发者也可以利用这批数据,指导开发更多类似TrickBot的恶意软件。

安全内参此前有分析,俄乌冲突引发了民间网络安全能力者的分裂,从乌克兰地下黑客、俄罗斯民间“网络卫士”到勒索软件组织、国际黑客组织,多方势力纷纷表态和行动,为此次冲突增加了更多复杂性。

其中,Conti勒索软件选择站在俄罗斯一方,这引发了一名乌克兰安全研究人员的愤怒。

据安全内参追踪了解,上周日(2月27日),这名研究员首次公开泄露Conti团伙内部超6万条聊天消息(2021.1-2022.2),周一(3月1日)又公开泄露了Conti团伙的超10万条聊天消息(2020.6该团伙首次公开出手-2020.11)、泄露账号密码数据库、Conti源代码等。

安全厂商CyberArk对这批泄露数据(代号:ContiLeaks)进行了分析,让我们一起看看里边都有什么吧。

第二次泄露都有些什么?

ContiLeaks公开的这批文件可谓新鲜出炉,不少文件甚至来自3月1日。

ContiLeaks截至3月1日的数据转储内容。

下面,我们就对泄露数据逐个分析,看看它们在研究人员手中能发挥哪些作用。

聊天记录

此次泄露的聊天内容主要是Conti团伙内部的交流信息,时间跨度为2020年6月-11月。分析发现,其中一位用户“经常向其他全体用户发送垃圾邮件”。

研究人员可以从聊天记录收集Conti团伙使用的用户名,“一起揪出Conti团伙的所有成员。”

管理面板源代码

快速浏览泄露内容后,研究人员们推测Conti团伙使用的大部分代码来自开源软件。比如yii2、Kohana两个PHP框架,“(似乎)被用于构建管理面板” 。

“其中大部分代码使用PHP编写,由Composer负责管理,例外的是一个用Go编写的工具。”这些代码库还包含相应的配置文件,其中列出了本地数据库的用户名和密码,以及一些公共IP地址。

Pony恶意软件窃取的凭证

Conti Pony Leak 2016.7z文件主要是泄露电子邮件账号密码库,来自gmail.com、mail.ru、yahoo.com等邮件服务商。很明显,这是由Pony凭证窃取恶意软件从各种来源盗窃来的。Pony的历史至少可以追溯到2018年,是诈骗分子们喜爱的凭证盗窃软件之一。

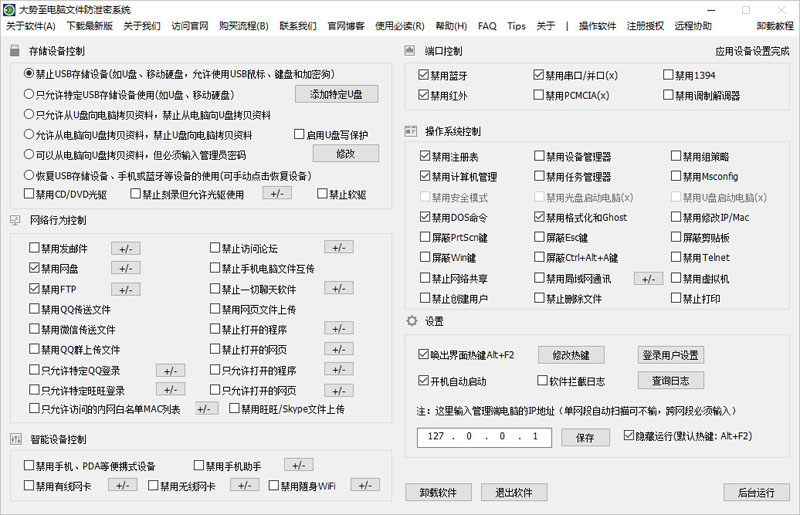

企业如何管理网络行为,加密保护电脑文件方法:

2、系统功能